Veille Technologique

Les CyberAttaques

Cette veille explore les évolutions constantes des techniques malveillantes utilisées par les cybercriminels pour compromettre les systèmes, accéder à des données sensibles et perturber les opérations informatiques. En scrutant les tendances, les méthodes et les exemples récents, cette veille offre un aperçu détaillé des différents types d'attaques, des vulnérabilités exploitées et des meilleures pratiques de défense pour renforcer la résilience des organisations face à ces menaces grandissantes.

Ransomware

Les ransomwares sont souvent diffusés via des e-mails de phishing contenant des liens malveillants ou des pièces jointes infectées. Une fois qu'ils ont accès au système, ils chiffreront les données et demanderont une rançon pour les débloquer.

En 2017, WannaCry a infecté des centaines de milliers d'ordinateurs dans le monde entier, exploitant une faille de sécurité de Windows. En 2021, le ransomware REvil a visé la société informatique Kaseya en utilisant une vulnérabilité zero-day pour chiffrer les données de centaines d'entreprises via leurs prestataires de services gérés.

Phishing et Ingénierie Sociale

Les attaques de phishing utilisent des e-mails, des messages texte ou des appels téléphoniques pour tromper les utilisateurs et les inciter à divulguer des informations sensibles telles que des identifiants de connexion ou des informations financières.

L'attaque de phishing contre le Comité national démocrate (DNC) en 2016 aux États-Unis a abouti à la fuite de milliers d'e-mails. Des campagnes de phishing plus récentes ont utilisé des tactiques sophistiquées, telles que l'usurpation d'identité d'entreprises légitimes, pour tromper les utilisateurs.

Attaques sur les Objets Connectés (IoT)

Les dispositifs IoT peu sécurisés sont exploités pour accéder aux réseaux. Les attaquants utilisent des vulnérabilités connues pour prendre le contrôle de ces appareils et les utiliser comme portes d'entrée dans les réseaux plus vastes.

En 2016, l'attaque Mirai a compromis des millions de dispositifs IoT, tels que des caméras de sécurité, pour lancer des attaques DDoS massives, perturbant d'importants services en ligne comme Twitter, Spotify et Netflix.

Attaques Zero-Day

Les attaquants exploitent des vulnérabilités de sécurité inconnues (Zero-Day) avant même que des correctifs ne soient disponibles, profitant ainsi d'une fenêtre temporelle pour compromettre des systèmes.

L'attaque contre la société de sécurité informatique FireEye en 2020 a utilisé une vulnérabilité zero-day dans le logiciel SolarWinds pour accéder à des données sensibles.

Menaces sur la Chaîne d'Approvisionnement

Les attaquants ciblent les fournisseurs tiers pour accéder aux réseaux d'entreprises, profitant des relations de confiance pour infiltrer les systèmes.

L'attaque contre la société de logiciels SolarWinds en 2020 a compromis son logiciel de surveillance réseau Orion. Les mises à jour malveillantes de ce logiciel ont permis aux attaquants d'accéder à des milliers de réseaux gouvernementaux et d'entreprises.

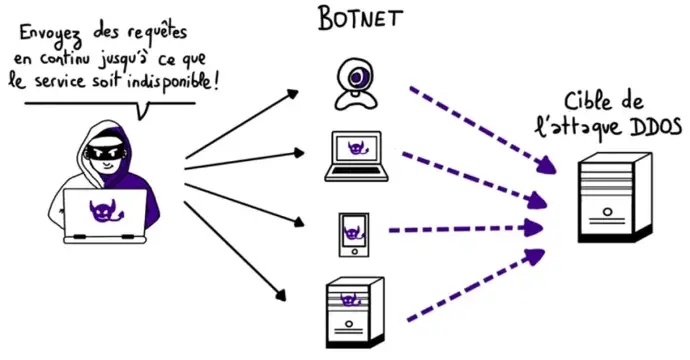

Attaques par Déni de Service Distribué (DDoS)

Les attaques DDoS submergent un serveur avec un trafic excessif provenant de multiples sources, rendant les services indisponibles pour les utilisateurs légitimes.

En 2016, l'attaque DDoS massive exploitant des dispositifs IoT compromis a perturbé les services de grands fournisseurs internet et des sites populaires tels que Twitter, GitHub et Spotify.

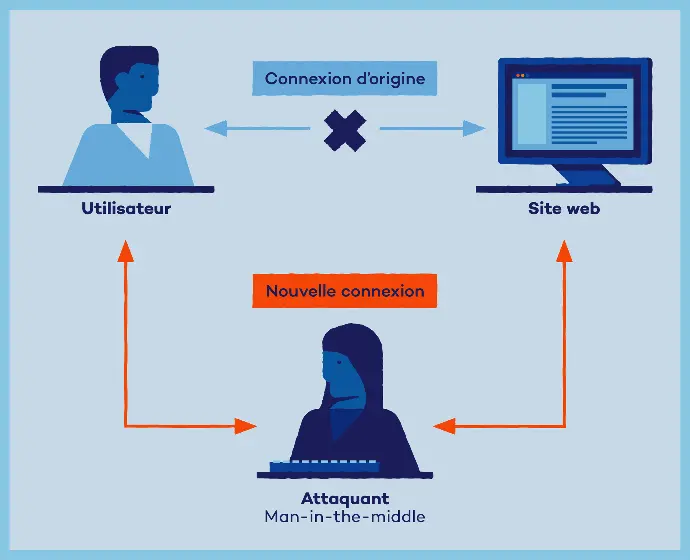

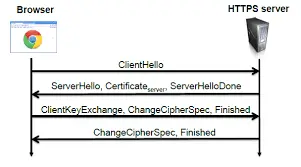

Attaques de l'Homme du Milieu

Un attaquant intercepte et manipule la communication entre deux parties, souvent sans que celles-ci en aient conscience.

Les attaques MITM peuvent se produire dans les réseaux Wi-Fi publics non sécurisés. En 2013, l'attaque "Superfish" sur les ordinateurs Lenovo a utilisé une technique MITM en installant un logiciel publicitaire sur les machines.

Attaques par Ingénierie Inverse

Les attaquants étudient le fonctionnement interne d'une application pour en comprendre les failles de sécurité et trouver des moyens de les exploiter.

L'attaque Stuxnet, découverte en 2010, a utilisé des techniques d'ingénierie inverse pour cibler les systèmes de contrôle industriels et perturber les centrifugeuses nucléaires en Iran.

Attaques de falsification des Certificats

Les attaquants falsifient des certificats de sécurité pour faire passer des sites web malveillants pour des sites légitimes, trompant les utilisateurs.

En 2020, des chercheurs ont découvert des certificats SSL/TLS falsifiés utilisés dans des attaques de phishing pour imiter des sites tels que Microsoft, Google et d'autres services en ligne populaires.

Attaques Physiques sur l'Infrastructure

Les attaques peuvent cibler physiquement les infrastructures critiques, comme les centres de données, en utilisant des tactiques telles que le sabotage (débranchage de cable..) ou le vol de matériel.

En 2013, une attaque sur un centre de données en Californie a perturbé les services en ligne, affectant des millions d'utilisateurs.

La veille sur les cyberattaques offre un panorama riche et dynamique des menaces numériques qui pèsent sur les systèmes informatiques actuels. En scrutant les évolutions constantes des techniques malveillantes, cette veille met en lumière la diversité et la sophistication croissante des attaques, devenant ainsi un outil crucial pour anticiper et contrer ces menaces.

Elle révèle la nécessité urgente pour les entreprises et les utilisateurs de renforcer leurs défenses face à des attaques variées telles que les ransomwares, les attaques de phishing sophistiquées, les DDoS massifs et bien d'autres. Cette vigilance permet de mieux appréhender les vulnérabilités exploitées, comme les failles Zero-Day, les faiblesses des objets connectés ou les attaques sur la chaîne d'approvisionnement.

La conclusion de cette veille souligne également l'importance cruciale d'une approche holistique de la sécurité informatique, combinant des solutions technologiques avancées, des pratiques de sensibilisation et de formation des utilisateurs, ainsi qu'une gestion proactive des risques. En outre, elle insiste sur le besoin de collaborations intersectorielles pour partager les connaissances, les meilleures pratiques et les données sur les menaces, afin de mieux défendre les infrastructures numériques contre les assauts incessants des cybercriminels.

En synthèse, cette veille incite à une vigilance constante et à une adaptation proactive des stratégies de sécurité pour mieux répondre à l'évolution rapide du paysage des cyberattaques, afin de préserver l'intégrité, la confidentialité et la disponibilité des données dans un monde de plus en plus interconnecté et numérique.